Cách tạo máy chủ VPN của bạn với OpenVPN và Debian, cách gắn VPN của riêng bạn trên máy chủ – Numerama

Cách gắn VPN của riêng bạn trên máy chủ

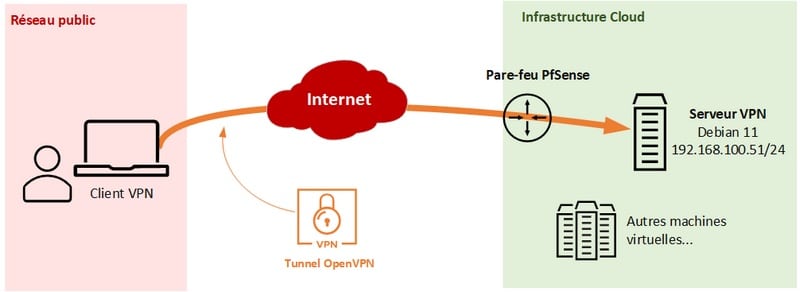

Để thiết lập máy chủ VPN dựa trên OpenVPN, có các giải pháp khác nhau: dựa vào tường lửa như PfSense, sử dụng máy Linux, sử dụng máy Windows, v.v. Ngày nay, chúng tôi quan tâm đến việc triển khai trên máy Linux, trong trường hợp này là Debian 11.

Debian 11 và OpenVPN: Cách tạo máy chủ VPN của riêng bạn ?

Trong hướng dẫn này, chúng tôi sẽ học cách định cấu hình máy chủ VPN theo Debian 11 với OpenVPN, với mục đích tạo máy chủ VPN mà chúng tôi sẽ dựa vào để điều hướng Internet. Hướng dẫn này là lý tưởng nếu bạn muốn thiết lập máy chủ VPN của riêng mình, trên máy chủ VPS trên đám mây tại OVHCLOUD hoặc các loại khác. Do đó, một máy khách từ xa có thể kết nối với máy chủ OpenVPN để truy cập Internet bằng cách khai thác kết nối của máy chủ OpenVPN, nhưng cũng với cơ sở hạ tầng từ xa, cho dù đó là máy chủ VPN hay máy chủ khác của cùng một mạng. Thật vậy, nguyên tắc này dựa trên việc thực hiện VPN “khách hàng đến trang web”.

Như một lời nhắc nhở, VPN có nghĩa Virtual Pvừa nói KHÔNGebork Và mục tiêu của VPN rất đơn giản: VPN sẽ tạo một liên kết ảo giữa hai điểm, Ví dụ: giữa hai mạng kinh doanh (trang web VPN đến trang web) hoặc giữa PC khách hàng và mạng doanh nghiệp (khách hàng VPN tại Trang web). Trong liên kết này, được gọi là một đường hầm, Dữ liệu sẽ là định lượng Và bị cô lập với phần còn lại của giao thông, đây là tất cả sự quan tâm của VPN và khái niệm “riêng tư” này. Ngày nay, VPN cho sử dụng cá nhân rất phổ biến để kiểm duyệt, ẩn điều hướng của bạn trên internet, v.v.

Để thiết lập máy chủ VPN dựa trên OpenVPN, có các giải pháp khác nhau: dựa vào tường lửa như PfSense, sử dụng máy Linux, sử dụng máy Windows, v.v. Ngày nay, chúng tôi quan tâm đến việc triển khai trên máy Linux, trong trường hợp này là Debian 11.

Dưới đây là một số thông tin về cơ sở hạ tầng trong ngày:

Có một số kiến trúc có thể, bao gồm:

- Máy chủ OpenVPN có địa chỉ IP công cộng (trường hợp của VPS) vì vậy chúng tôi kết nối trực tiếp với địa chỉ IP công cộng của nó

- Máy chủ OpenVPN được che phía sau bộ định tuyến / tường lửa và do đó đằng sau một NAT. Kết quả, chúng tôi kết nối với địa chỉ IP công cộng của thiết bị (bộ định tuyến/tường lửa) và nhờ quy tắc chuyển hướng cổng, chúng tôi kết nối với VPN của chúng tôi – Tôi đang ở trong trường hợp này, như một phần của bản demo này

Sau khi kết nối với VPN từ máy khách VPN, tất cả lưu lượng truy cập đều đi qua VPN và rời khỏi kết nối Internet của máy chủ OpenVPN.

Ii. Cài đặt máy chủ OpenVPN trên Debian 11

Chúng tôi có thể định cấu hình máy chủ OpenVPN theo cách thủ công và từng bước trên máy chủ Debian 11 của chúng tôi. Tuy nhiên, chúng tôi sẽ sử dụng tập lệnh cài đặt sẽ cho phép máy chủ VPN được triển khai rất dễ dàng và nhanh chóng. Kịch bản này, Debian tương thích, Rocky Linux, Fedora, Ubuntu, v.v. có sẵn trên github: bạn có thể sửa đổi mã của nó theo ý muốn.

Cài đặt này là gì ? Kịch bản này rất thực tế, nhưng nó sẽ làm gì trên máy ?

- Trên máy Debian, anh ta sẽ cài đặt các gói sau: OpenVPN, Iptables, OpenSSSL, WGET, CA-Squalates, Curl, Unboun

- Định cấu hình OpenVPN thông qua tệp cấu hình:/etc/openvpn/server.bối rối

- Định cấu hình iptables trên máy chủ để cho phép các luồng

- Kích hoạt định tuyến trên máy chủ VPN (“Sysctl Net.IPv4.ip_forward = 1 “in /etc /systeml.D/ 99 -openvpn.bối rối ))

Ngoài việc cài đặt máy chủ OpenVPN, tập lệnh sẽ dựa vào PKI cục bộ để tạo chứng chỉ cần thiết cho hoạt động đúng của VPN.

Trước khi bạn bắt đầu, hãy đảm bảo máy chủ VPN của bạn được kết nối tốt với Internet và có địa chỉ IP cố định.

CÓ. Tải xuống tập lệnh cài đặt

Kết nối với máy chủ VPN trong tương lai của bạn và bắt đầu bằng cách cập nhật bộ đệm gói. Chúng tôi cũng có cơ hội cài đặt Curl.

Cập nhật sudo apt-get sudo apt-get cài đặt curl

Sau đó tải xuống tập lệnh cài đặt với Curl:

curl -o https: // raw.GitHubusent.com/agristan/openvpn-install/master/openVPN-install.sh

Ngay khi tập lệnh được tải xuống, bạn phải thêm quyền thực thi để có thể thực thi nó sau:

Chmod +x OpenVPN-Install.sh

Sau đó chạy tập lệnh để bắt đầu từng bước cấu hình của máy chủ OpenVPN:

sudo ./OpenVPN-Install.sh

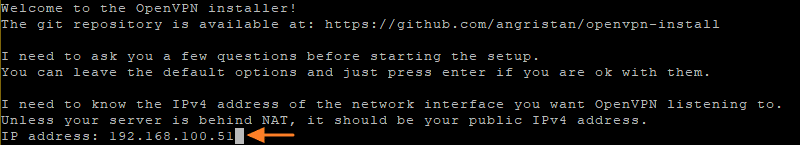

B. Định cấu hình VPN

Thông báo “TON WELLOC TON Cài đặt OpenVPN!”Ảnh hưởng và các bước cấu hình sẽ được liên kết. Trước hết, nó là cần thiết Cho biết địa chỉ IPv4 của máy chủ VPN, Nhưng tin tốt là nó tự động quay trở lại. Nếu đó là địa chỉ IP cục bộ, điều đó có nghĩa là có một NAT và trong trường hợp này, nó là hợp lý. Nếu không, địa chỉ IP công khai của máy chủ của bạn, ví dụ như máy chủ VPS của bạn, sẽ được hiển thị tại đây. Ở đây, kịch bản trở lại tốt “192.168.100.51 “Xác thực.

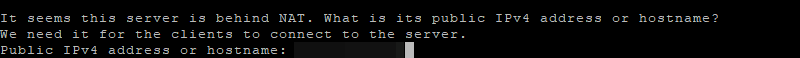

Bên cạnh đó, Tập lệnh phát hiện sự hiện diện của NAT và cho biết địa chỉ IP công cộng. Chỉ cần xác thực, trừ khi bạn muốn chỉ định một tên miền cụ thể hoặc sửa thông tin được nêu ra bởi tập lệnh (dựa trên Curl để khôi phục IP công khai của bạn).

Nó được yêu cầu nếu bạn muốn kích hoạt hỗ trợ IPv6, bạn có thể cho biết “N” để từ chối.

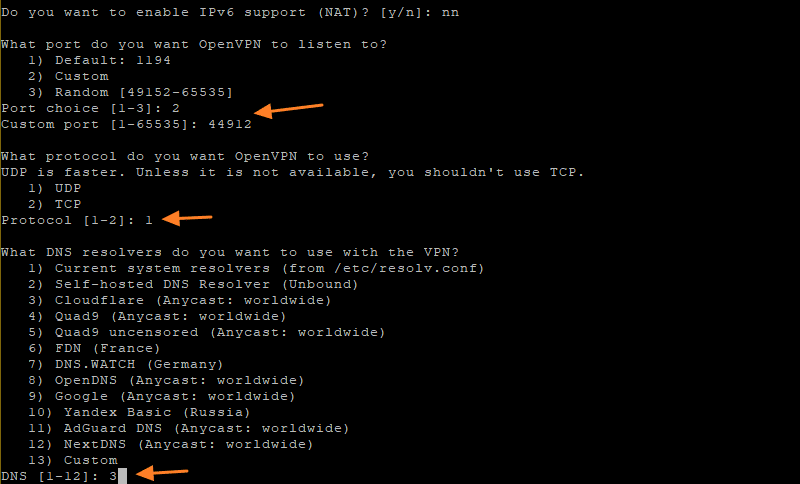

- Cổng nào bạn muốn OpenVPN liệt kê?

Sau đó bạn phải chọn cổng mà máy chủ VPN sẽ nghe. Theo mặc định, đây là cổng 1194, nhưng tôi khuyên bạn nên sử dụng một cổng được cá nhân hóa để ẩn VPN của mình .

Để xác định một cổng được cá nhân hóa, cho biết “2” sau đó cho biết số cổng. Ví dụ: “44912” trong ví dụ của tôi.

- Bạn muốn OpenVPN giao thức nào ?

OpenVPN nhanh hơn với giao thức vận chuyển UDP và hơn nữa, đó là chế độ vận hành mặc định của nó. Tôi khuyến khích bạn ở lại trên UDP, trừ khi bạn cố gắng đi qua tường lửa: Nếu bạn sử dụng cổng 443, việc sử dụng TCP sẽ phù hợp hơn để làm như HTTPS !

- Bạn muốn sử dụng những người giải quyết DNS nào với VPN ?

Sau khi được kết nối với VPN, bạn muốn sử dụng máy chủ VPN để độ phân giải tên. Bạn có thể chọn một máy chủ được cá nhân hóa với lựa chọn 13 hoặc chọn một trong danh sách cho biết số của bạn.

Rất nhiều cho loạt câu hỏi đầu tiên. Hãy đi theo.

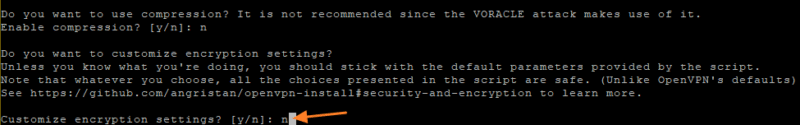

- Bạn có muốn sử dụng nén không ?

Kịch bản khuyến nghị chúng tôi không sử dụng nén, bởi vì nó được sử dụng bởi các cuộc tấn công của Voracle. Chỉ ra “n” và xác nhận.

- Tùy chỉnh cài đặt mã hóa ?

Kịch bản đã được cấu hình sẵn để sử dụng một số tham số để mã hóa đường hầm VPN và toàn bộ sự an toàn của nó. Bạn có khả năng xác định các tham số của riêng bạn bằng cách chỉ ra “y”, nếu không thì chỉ cần làm “n”.

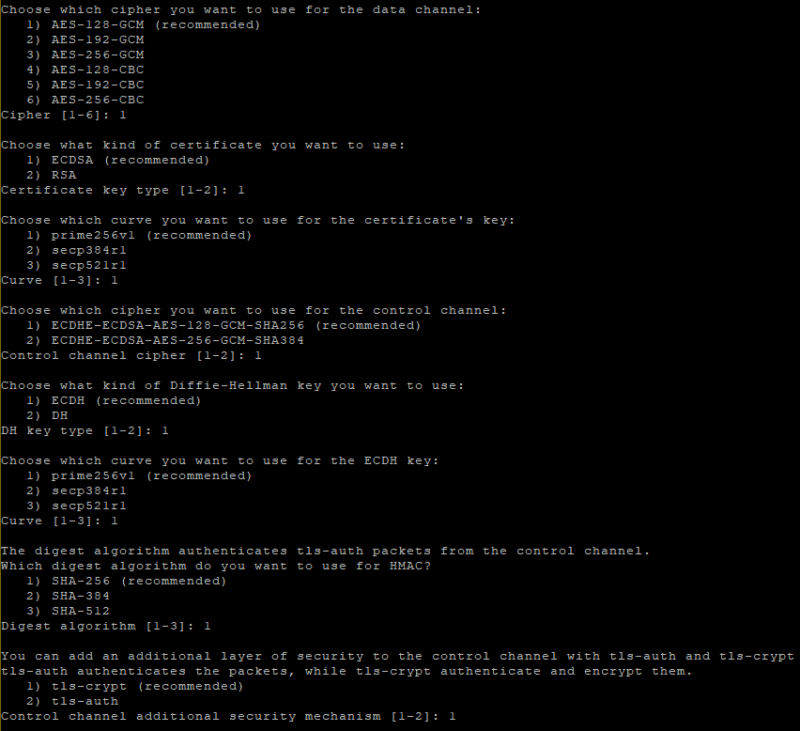

Dưới đây, đây là các tùy chọn khác nhau được cung cấp (cũng như các lựa chọn được đề xuất và tương ứng với cấu hình tự động) cho những người quyết định cá nhân hóa các tùy chọn mã hóa.

Phần đầu tiên của cuộc thẩm vấn đã kết thúc ! Cho đến nay, tập lệnh vẫn chưa thay đổi máy cục bộ. Mặt khác, tại thời điểm chính xác này nếu bạn nhấn phím “Enter” (hoặc một liên lạc khác), việc cài đặt máy chủ OpenVPN sẽ bắt đầu.

![]()

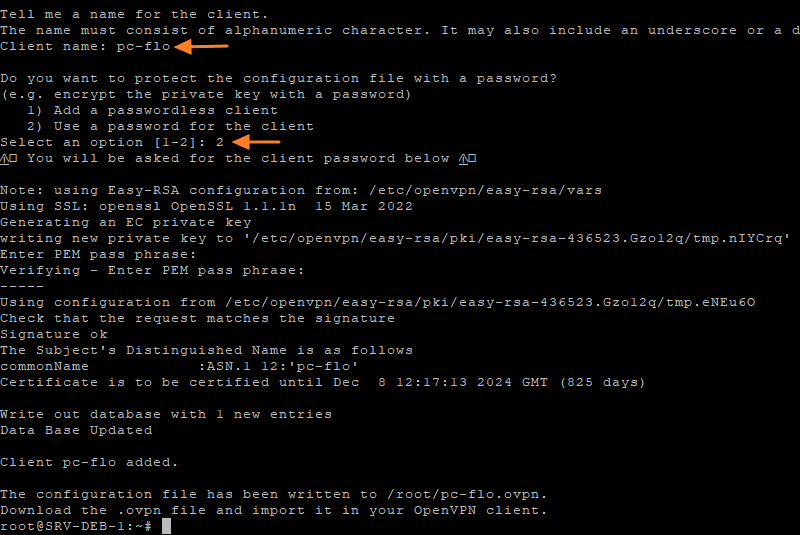

Vs. Tạo ra một khách hàng đầu tiên

Theo cấu hình của máy chủ VPN, việc cài đặt thông qua tập lệnh tiếp tục với việc tạo khách hàng VPN đầu tiên. Chỉ ra tên của PC sẽ sử dụng VPN (chỉ để tìm cách của bạn), ví dụ “PC-flo“”. Sau đó, câu hỏi “Bạn có muốn bảo vệ tệp cấu hình bằng mật khẩu?“Hiển thị, cho biết” 2 “cho có để Xác định mật khẩu sẽ cần thiết để thiết lập kết nối VPN.

Điều này sẽ tạo ra một tệp cấu hình OVPN trong hồ sơ người dùng đang sử dụng. Ở đây, tôi được kết nối như một gốc để cấu hình được tạo trong “/root/”. Từ quan điểm của máy chủ VPN, việc bổ sung khách hàng này sẽ tạo hai tệp:

- Giấy chứng nhận khách hàng trong /etc/openvpn/easy-rsa/pki/đã phát hành/.CRT

- Chìa khóa riêng cho khách hàng trong /etc/openvpn/easy-psa/pki/private/.Chìa khóa

Ghi chú : Bất cứ lúc nào, bạn có thể thay đổi cấu hình của máy chủ OpenVPN của mình bằng cách sửa đổi tệp cấu hình: /etc/openvpn/máy chủ.bối rối

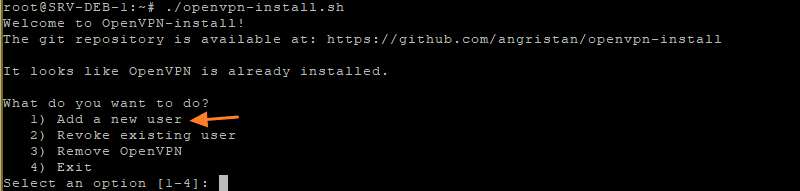

D. Thêm một khách hàng OpenVPN mới

Bất cứ lúc nào, bạn có thể thêm một khách hàng thuần túy mới mà mỗi máy kết nối có chứng chỉ riêng. Cho dù Thêm hoặc xóa một khách hàng mới, chỉ cần thiết lập lại tập lệnh và đưa ra lựa chọn “1”.

sudo ./OpenVPN-Install.sh

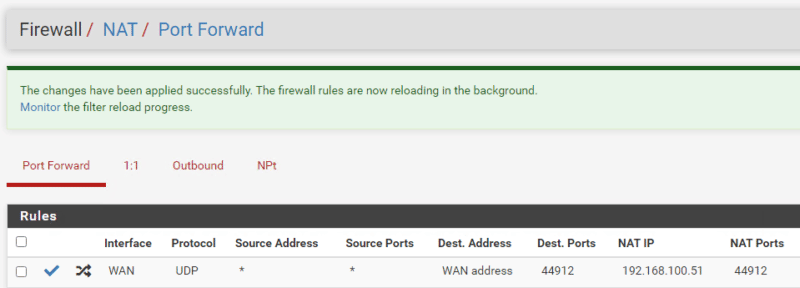

E. Ở chế độ NAT: Quy tắc chuyển hướng cổng

Ở chế độ NAT, nghĩa là với máy chủ VPN được kết nối phía sau bộ định tuyến/tường lửa nơi NAT được kích hoạt, bạn sẽ phải Tạo quy tắc chuyển hướng cổng. Nếu không, các luồng cho địa chỉ IP công khai của bạn trên cổng 44912 sẽ không được chuyển hướng đến máy chủ VPN.

- Nếu những khái niệm này bị mờ cho bạn: Nat và Pat cho người mới bắt đầu

Do đó, trên tường lửa của tôi, tôi tạo một quy tắc để chuyển hướng các luồng UDP/44912 cho địa chỉ IP công khai của tôi cho máy chủ VPN (192.168.100.51).

Iii. Kiểm tra kết nối VPN

Tệp cấu hình được tạo trước đó (/Root/pc-flo.OVPN) trong hồ sơ người dùng phải được chuyển sang máy tính phải kết nối với VPN. Nếu bạn đang ở trên Windows, bạn có thể sử dụng WINSCP hoặc SCP và dưới Linux, bạn có thể sử dụng SCP.

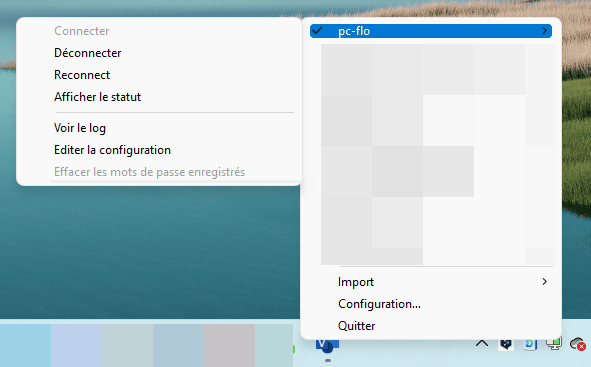

CÓ. Trên Windows

Trên Windows, bạn sẽ phải cài đặt GUI OpenVPN hoặc OpenVPN Connect. Cá nhân, tôi sử dụng GUI OpenVPN Vì vậy, tôi phải sao chép và dán tệp OVPN vào thư mục sau:

C: \ Tệp chương trình \ OpenVPN \ config

Do đó, trong máy khách VPN của tôi, tôi có thể thấy kết nối VPN mới của mình xuất hiện trên tên của tệp OVPN:

Nhấp vào “Kết nối“, Tôi phải Nhập mật khẩu được liên kết với khách hàng “PC-flo” Để xác thực tôi bằng chứng chỉ của tôi.

Sau khi kết nối, tôi có thể Truy cập máy chủ Debian 11 của tôi trong SSH nhờ địa chỉ IP cục bộ của nó, để biết “192.168.100.51“”. Tôi cũng có thể truy cập các máy chủ khác trong cơ sở hạ tầng từ xa của mình. Nếu tôi truy cập internet, tôi sẽ trải qua VPN của mình và do đó tôi sử dụng kết nối Internet VPN của mình !

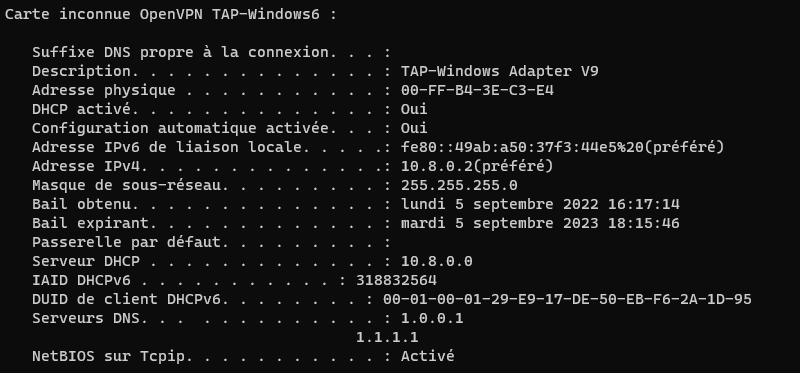

Về phía Windows, nhìn vào cấu hình IP của máy của tôi, tôi thấy rằng đường hầm VPN hoạt động trên mạng “10.số 8.0.0/24“Vì tôi có địa chỉ IP”10.số 8.0.2/24“”. Mạng con này được xác định trong tệp “/etc/openvpn/server.Conf “Từ máy chủ VPN thông qua dòng” Máy chủ 10.số 8.0.0 255.255.255.0 “. Về mặt máy chủ DNS, các máy chủ của CloudFlare được xác định (1.0.0.1 và 1.1.1.1) Và tôi đã chọn trong khi cấu hình ban đầu.

B. Trên Linux

Nếu bài đăng của khách hàng của bạn, nên sử dụng VPN, nằm dưới Linux, bạn có thể cài đặt OpenVPN thông qua lệnh này:

Sudo apt-get cài đặt openvpn

Sau đó, tệp cấu hình OVPN phải được gửi tại địa điểm này:

/etc/openvpn/khách hàng/

Để kích hoạt kết nối dựa trên tệp cấu hình này, nó sẽ đủ để làm:

OpenVPN-client-config/etc/openvpn/khách hàng/pc-flo.OVPN

Vs. Báo chí trên máy chủ VPN

Kết nối vị trí khách hàng có thể nhìn thấy trên các tờ báo của máy chủ VPN, bằng cách thực hiện thứ tự bên dưới.

Tạp chí-Nhận dạng ovpn-server

Ví dụ: khi kết nối từ bài đăng của khách hàng Windows của tôi, các tờ báo sau đây có thể hiển thị:

SRV-DEB-1 OVPN-SERVER [436393]: Multi: Multi_init được gọi, r = 256 V = 256 SRV-DEB-1 OVPN-SERVER [436393]: Ifconfig pool ipv4: cơ sở = 10.số 8.0.2 Kích thước = 252 SRV-DEB-1 OVPN-SERVER [436393]: Danh sách nhóm ifconfig SRV-DEB-1 OVPN-SERVER [436393]: Trình tự khởi tạo hoàn thành SRV-Deb-1 OVPN-server [436393] :: AES-256-CTR 'được khởi tạo bằng khóa SRV-DEB-1 OVPN 256 bit [436393] :: 53471 Mã hóa kênh điều khiển gửi đi: Sử dụng thông báo 256 bit băm' SHA256 'để xác thực HMAC Máy chủ [436393] :: 53471 Mã hóa kênh điều khiển sắp tới: Mật mã 'AES-256-CTR' được khởi tạo bằng khóa 256 bit SRV-DEB-1 OVPN-SERVER [436393] ::: 53471 SHA256 'cho xác thực HMAC SRV-DEB-1 OVPN-SERVER [436393] :: 53471 TLS: gói ban đầu từ [AF_INET] 89.87.49.50: 53471, SID = EB971C1D A6A6884B SRV-DEB-1 OVPN-SERVER [436393] :: 53471 Xác minh OK: Độ sâu = 1, CN = CN_UIEY50, CN = PC-flo SRV-DEB-1 OVPN-SERVER [436393] :: 53471 Thông tin ngang hàng: IV_ver = 2.5.6 SRV-DEB-1 OVPN-SERVER [436393] :: 53471 Thông tin ngang hàng: Iv_plat = win SRV-Deb-1 ovpn-server [436393] :: 53471 Thông tin ngang hàng: IV_Proto = 6 SRV-Deb-1 OVPN-server [436393] :: 436393] :: 53471 Thông tin ngang hàng: IV_CiPHERS = AES-256-GCM: AES-128-GCM SRV-Deb-1 . = 1 SRV-DEB-1 OVPN-SERVER [436393] :: 53471 Thông tin ngang hàng: IV_COMP_STUBV2 = 1 SRV-DEB-1 Máy chủ [436393] :: 53471 Thông tin ngang hàng: IV_GUI_VER =OpenVPN_GUI_11 SRV-DEB-1 OVPN-SERVER [436393] :: 53471 Thông tin ngang hàng: IV_SSO = OpenURL, CRTEXT SRV-DEB-1 OVPN-server [436393] :: 53471 Kênh điều khiển: TLSV1.3, mật mã TLSV1.3 TLS_AES_256_GCM_SHA384, 256 bit EC, Curve: Prime256V1 SRV-Deb-1 OVPN-server [436393] :: 53471 [PC-FLO] Kết nối ngang hàng được bắt đầu bằng [AF_INET] : 53471

Ngoài ra, bạn có thể trực quan hóa các quy tắc IPTable với lệnh bên dưới:

iptables -t nat -l -n -v

Lệnh này sẽ cho phép bạn thấy rằng chuỗi bài đăng chứa dòng này:

2200 971K Superalade All - * Ens192 10.số 8.0.0/24 0.0.0.0/0 Một dòng thiết yếu để các luồng VPN được định tuyến và vận chuyển chính xác.

Iv. Phần kết luận

Hướng dẫn này sắp kết thúc: Chúng tôi vừa thấy một cách đơn giản Thiết lập máy chủ OpenVPN dưới Debian 11 Sử dụng tập lệnh cài đặt tuyệt vời này. Tôi đã dành thời gian để giải thích cho bạn những gì kịch bản đã làm để bạn có thể hiểu những gì bạn đang làm, đồng thời. Biết rằng có nhiều cấu hình có thể để thực hiện VPN với OpenVPN.

Để thiết lập VPN để kết nối với cơ sở hạ tầng hoàn chỉnh, tôi khuyên bạn nên thiết lập nó trên tường lửa của mình để có thể quản lý các luồng trực tiếp ở cấp độ này. Sẽ dễ dàng hơn để chỉ ủy quyền một số giao thức nhất định trong đường hầm VPN hoặc chỉ cho phép các luồng chỉ đến một số máy chủ nhất định. Mặt khác, đối với một VPN mà bạn sử dụng cho sử dụng cá nhân, ví dụ để bỏ qua sự kiểm duyệt, giải pháp này là lý tưởng.

Chia sẻ bài viết này

- ← Text4shell trước: Một lỗ hổng bảo mật quan trọng trong Thư viện văn bản Apache Commons

- Hơn 20 triệu lượt tải xuống tích lũy cho các phần mềm độc hại này và các ứng dụng Android tiếp theo →

Florian Burnel

Kỹ sư hệ thống và mạng, đồng sáng lập CNTT-Connect và Microsoft MVP “Quản lý Trung tâm dữ liệu” của Microsoft Microsoft. Tôi muốn chia sẻ kinh nghiệm của mình và những khám phá của tôi thông qua các bài viết của tôi. Chủ nghĩa tổng quát với một điểm thu hút cụ thể đối với các giải pháp và kịch bản của Microsoft. Đọc tốt.

Florian có 4966 bài viết và đếm.Xem tất cả các bài viết của Florian

Cách gắn VPN của riêng bạn trên máy chủ

Bởi vì hoạt động của VPN dựa trên máy chủ, giao thức mạng và các công nghệ an toàn phức tạp, việc gắn VPN của riêng bạn có vẻ ngoài tầm với của người phàm đơn giản. Đây đúng là tình trạng đó phải không ? Chúng tôi đã cố gắng tự thiết lập VPN của riêng mình trên máy chủ.

Nó có khó đến mức nó thiết lập dịch vụ VPN của riêng bạn không ? Và hoạt động có lợi nhuận so với dịch vụ VPN “sẵn sàng sử dụng”, chẳng hạn như ExpressVPN ? Để trả lời nó, chúng tôi đặt mình vào vị trí của một người dùng tiềm năng và bắt đầu bằng cách khám phá web. Văn học về chủ đề không từ bỏ, nhưng điều chắc chắn là có hàng tá cách để tạo ra một VPN tự chế, đến mức độ khó khăn rất đa dạng.

Đối với bài viết này, chúng tôi đã giữ lại ba và chúng tôi sẽ giải thích chi tiết phương pháp “đơn giản” nhất. Tự nâng cao VPN của bạn không nhất thiết yêu cầu kiến thức máy tính lớn. Mặt khác, bạn phải có thời gian trước mặt và không sợ đặt tay vào Citch.

Cài đặt VPN tự chế trên Raspberry Pi

Piratelab đã xuất bản một hướng dẫn rất chi tiết bằng tiếng Pháp để cài đặt VPN trên Raspberry Pi. Đây là phương pháp yêu cầu các điều kiện tiên quyết nhất: cấu hình của Raspberry Pi, hộp internet sau đó các ứng dụng. Nguyên tắc là chuyển đổi máy tính nhỏ là Raspberry Pi thành máy chủ VPN mà chúng tôi sẽ tự định cấu hình. Bằng cách kết nối với nó, sau đó bạn sẽ đi qua địa chỉ IP của Raspberry Pi và bạn sẽ được hưởng lợi từ kết nối Internet (và IP được liên kết) được kết nối (ví dụ: nhà của bạn). Nếu đây là kết nối sợi, dòng chảy sẽ xuất sắc, nhưng nếu đó là kết nối ADSL, bạn sẽ bị giới hạn về mặt cơ học.

Cài đặt VPN trên máy ảo bằng cách cài đặt Algo VPN

Nếu bạn thực sự không sợ các dòng lệnh trên máy ảo, thì giải pháp VPN Algo là dành cho bạn. Đây là một giải pháp VPN rất dễ dàng (nhưng ít hơn để định cấu hình), nguồn mở, cho phép bạn cài đặt VPN (với các giao thức WireGuard hoặc IPSEC) trên nhiều máy ảo. Nhà phát triển người Mỹ Lenny Zeltser đã viết một hướng dẫn rất đầy đủ bằng tiếng Anh về chủ đề này trên blog của mình.

Trải qua các giải pháp chìa khóa trao tay của máy chủ

Nhưng giải pháp đơn giản nhất, đối với công chúng, để tạo VPN của riêng bạn là xem qua các giải pháp của máy chủ chìa khóa chìa khóa trao tay. Đây là giải pháp mà chúng tôi sẽ đến chi tiết bên dưới. Để sử dụng nó, chúng tôi sẽ lấy ví dụ về Scaleway của máy chủ (các máy chủ khác cung cấp các giải pháp giống hệt nhau, cho dù tại OVH hay DigitalOcean). Anh ấy thực sự cung cấp trong các tùy chọn ví dụ của mình để sử dụng “InstantApps”.

Một cách cụ thể, trong hai lần nhấp và một vài phút, có thể có một máy chủ có phân phối (Ubuntu ML) và một ứng dụng được cài đặt sẵn. Người dùng sau đó chỉ phải trả tiền cho thuê máy chủ và định cấu hình ứng dụng lệnh trực tuyến của họ.

Thuê máy chủ của bạn

Để bắt đầu, hãy mở một tài khoản tại Scaleway. Đăng ký là miễn phí nhưng yêu cầu nhập số thẻ ngân hàng và thực hiện khoản thanh toán trước là 2 euro. Điều này là bình thường, bạn sắp thuê một máy chủ và những thứ này có giá vào tháng hoặc vào lúc.

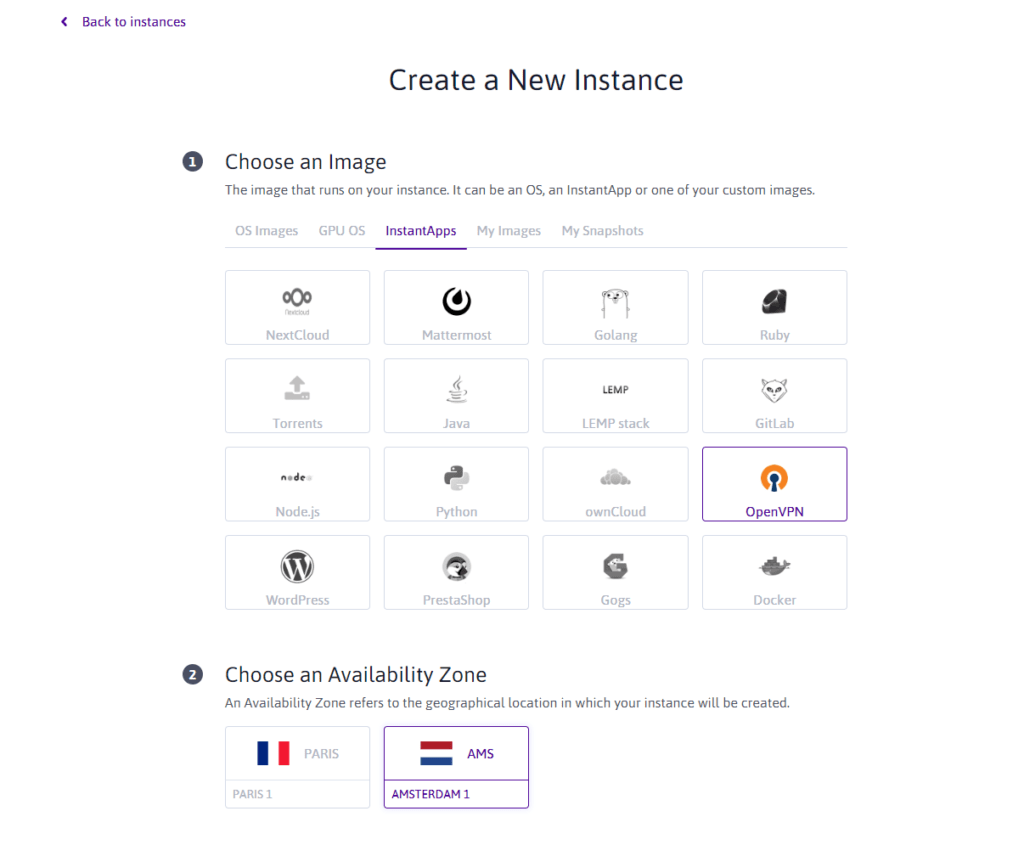

Trong giao diện, nhấp vào ví dụ, ở thanh bên trái, sau đó trên nút màu xanh lá cây ” Tạo một thể hiện »». Xin chúc mừng, bạn sắp thiết lập máy chủ đầu tiên của mình. Một menu cá nhân hóa máy chủ sau đó được hiển thị. Trong bước 1 (” Chọn một hình ảnh »), Nhấp vào InstantApps, sau đó chọn OpenVPN.

Đây là nơi bạn sẽ định cấu hình máy chủ của mình. Chúng tôi đã chọn xác định vị trí máy chủ của chúng tôi ở Amsterdam, ở Hà Lan. Nó ở đó rằng địa chỉ IP trong tương lai của chúng tôi sẽ được di dời.

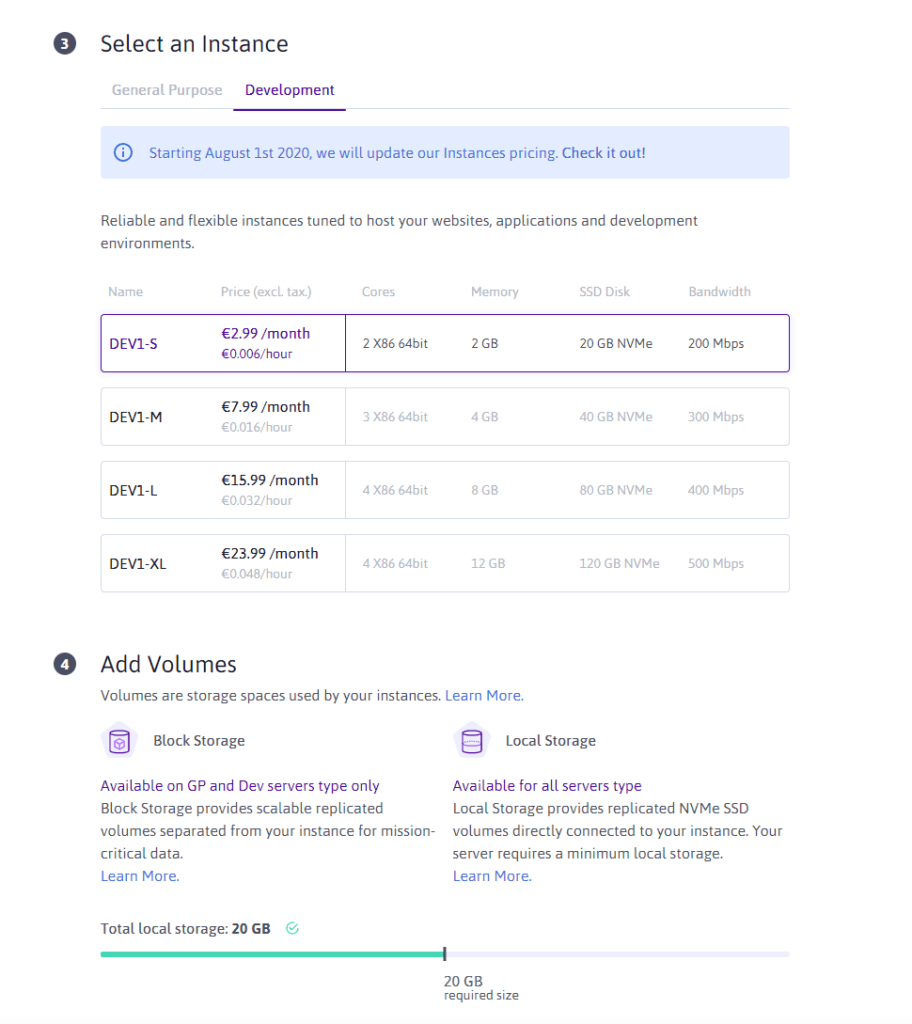

Bây giờ là sự lựa chọn của loại máy chủ. Chúng tôi cần một máy chủ nhỏ sẽ chăm sóc việc di dời địa chỉ IP của chúng tôi và điều hướng trên Internet cho chúng tôi. Chúng tôi không cần một máy chủ mạnh ở đây, giá rẻ nhất sẽ thực hiện thủ thuật cho nhu cầu của hướng dẫn này.

Chuyển đến tab Phát triển và có tùy chọn rẻ nhất, với dòng chảy tối đa 200 MB/s.

Bạn chỉ cần đặt một cái tên nhỏ cho cơ thể của bạn và đặc biệt là liên kết nó với khóa SSH. Chúng tôi sẽ không giải thích làm thế nào để tạo khóa SSH và liên kết nó với ví dụ, Scaleway hoặc OVH giải thích nó một cách hoàn hảo trong tài liệu của họ. Đối với phần còn lại của hướng dẫn này, chúng tôi sẽ trải qua phần mềm Putty để nhập các dòng lệnh.

Định cấu hình OpenVPN

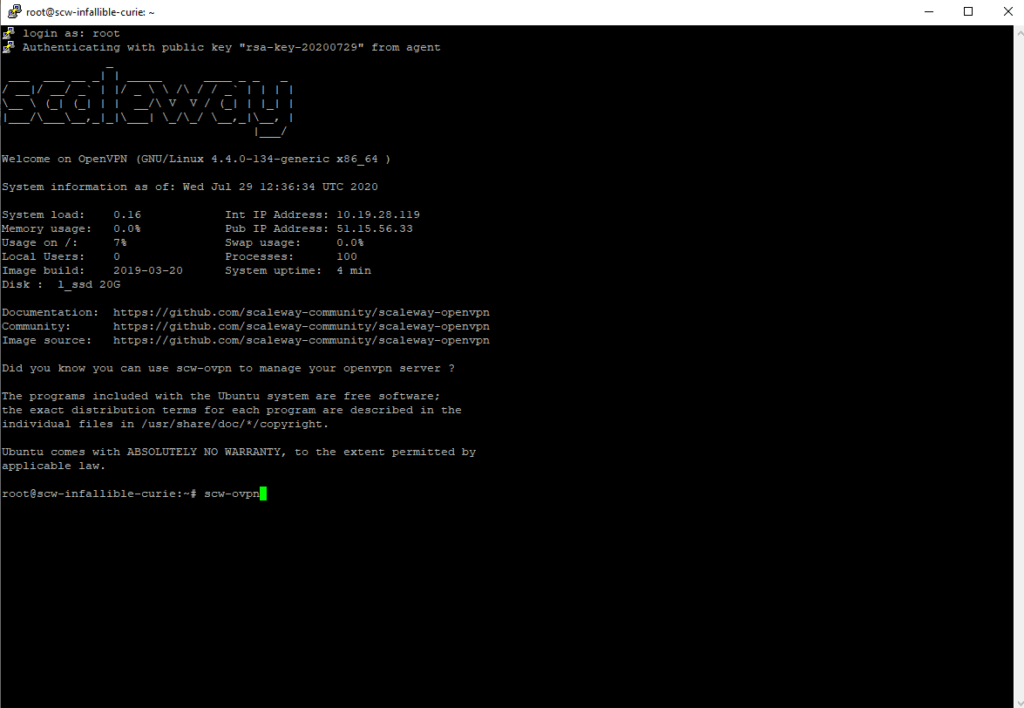

Nếu tất cả các bước này được thực hiện, bây giờ bạn đang sở hữu một máy chủ mà OpenVPN được cài đặt. Bây giờ chúng ta phải định cấu hình OpenVPN trực tiếp trên máy chủ.

Kết nối với máy chủ, thông qua thiết bị đầu cuối (trên Mac và Linux) hoặc qua Putty (Windows). Khi máy chủ yêu cầu bạn xác định chính mình, chỉ cần nhập root. Bây giờ chúng tôi sẽ định cấu hình OpenVPN để nó có thể xác định chúng tôi trên máy chủ khi chúng tôi kết nối với ứng dụng VPN. Cụ thể hơn, chúng tôi sẽ tạo một hồ sơ người dùng.

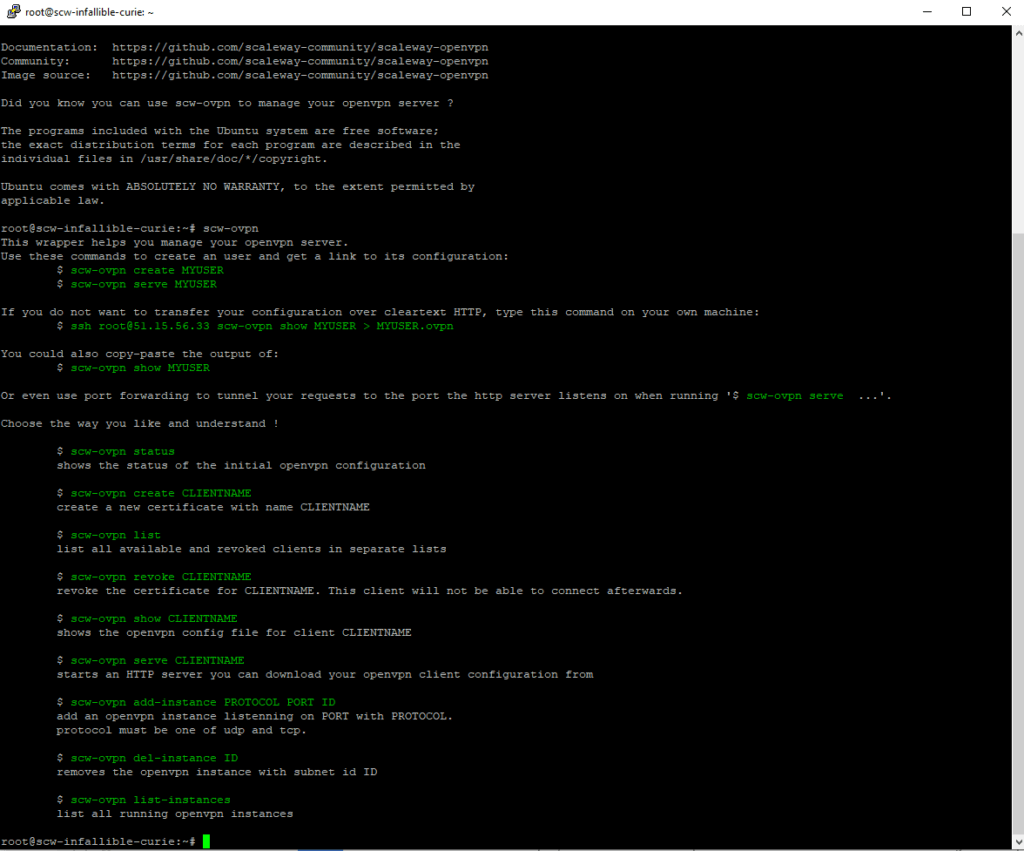

Để bắt đầu, hãy nhập lệnh “Root”. Máy chủ chỉ ra rằng OpenVPN đã được cài đặt và nó đã sẵn sàng để sử dụng.

Sau đó nhập lệnh “SCW-OVPN”, sẽ tạo người dùng mới.

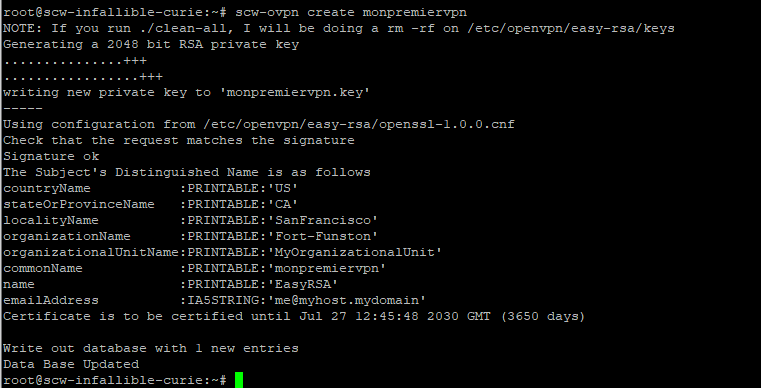

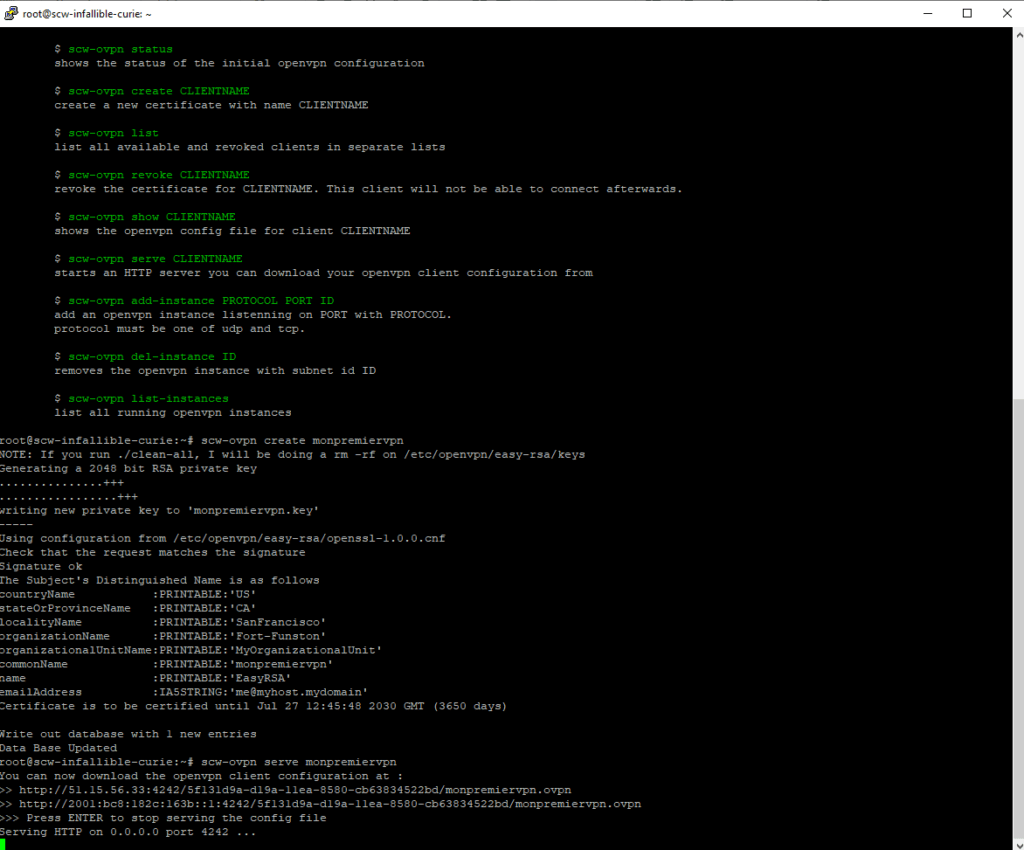

Để tạo một người dùng mới, hãy nhập lệnh “SCW-OVPN Creat. Ở đây chúng tôi đã đặt “monpremiervpn”.

Bây giờ nó được tạo, bạn cần tập tin .OVPN sẽ cho phép bạn xác định chính mình trên máy chủ khi bạn sử dụng khách hàng VPN của mình để kết nối.

Để tạo tệp .OVPN Nhập lệnh của SCW SCW-OVPN. Máy chủ sau đó sẽ tạo một liên kết cho phép bạn tải xuống tệp .OVPN.

Sao chép liên kết được tạo tự động bởi OpenVPN vào trình duyệt của bạn (hoặc tải xuống bằng lệnh SSH nếu bạn là dòng lệnh) để tải xuống tệp. Xin lưu ý, liên kết chỉ khả dụng trong thời gian của đơn đặt hàng này: ngay khi bạn nhấn mục nhập, liên kết sẽ hết hạn.

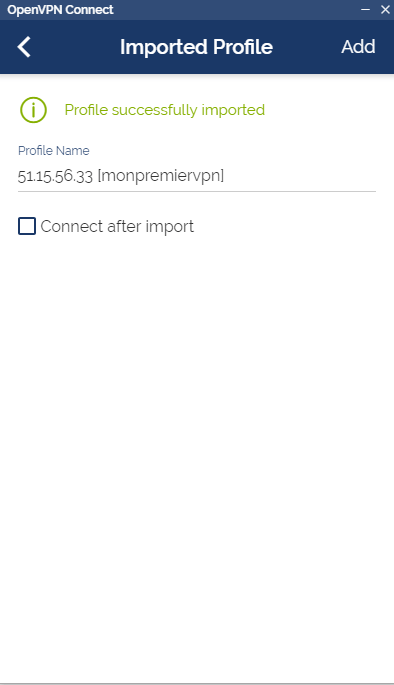

Sử dụng khách hàng VPN

Khi bạn đã khôi phục tệp .Ovpn, khó nhất được thực hiện. Tất cả những gì bạn phải làm là tải xuống một khách hàng VPN. Của openvpn rất tốt trường hợp. Tải xuống, sau đó cài đặt nó. Sau đó, chỉ cần nhập tệp .OVPN trong khách hàng để kết nối với máy chủ thông qua một đường hầm.

Xin chúc mừng, bạn chỉ cần đưa lên VPN đầu tiên của mình !

Dễ dàng, nhưng hạn chế

Để trả lời câu hỏi mà chúng tôi quan tâm: Không, việc tạo VPN của riêng bạn không phức tạp lắm lắm. Nhưng các ràng buộc rất nhiều và dịch vụ được cung cấp cho công chúng nói chung không thực sự thuận lợi so với một giải pháp như ExpressVPN.

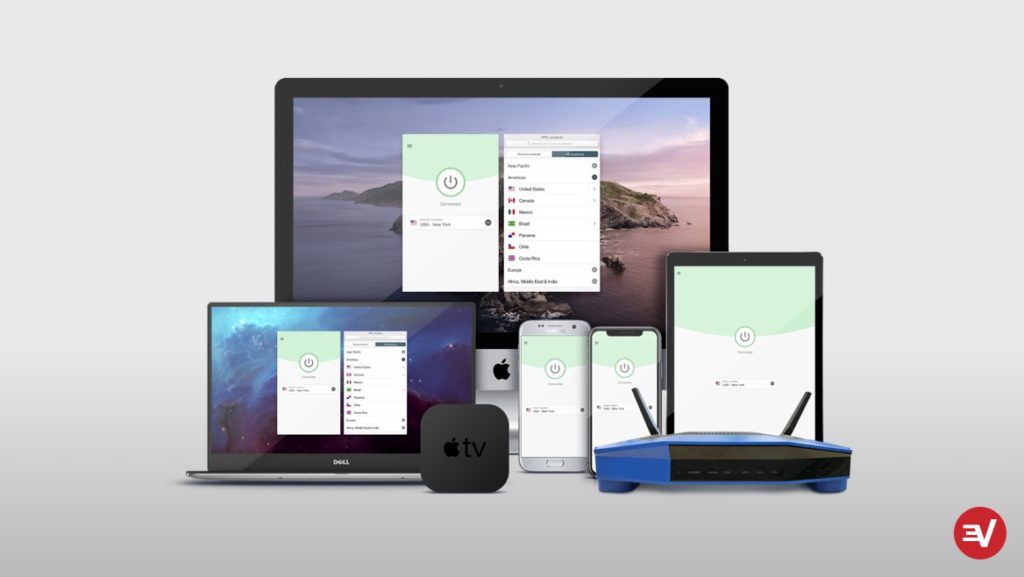

Một cài đặt dài

Bạn thực sự phải dành thời gian để cài đặt một số phần mềm (OpenVPN, Putty), tìm hiểu và hiểu cách khóa SSH hoạt động và mở tài khoản với máy chủ. ExpressVPN có sẵn một ứng dụng trên một số lượng lớn thiết bị (máy tính, di động, v.v.), chỉ yêu cầu ba lần nhấp để giải quyết và được dịch hoàn toàn bằng tiếng Pháp.

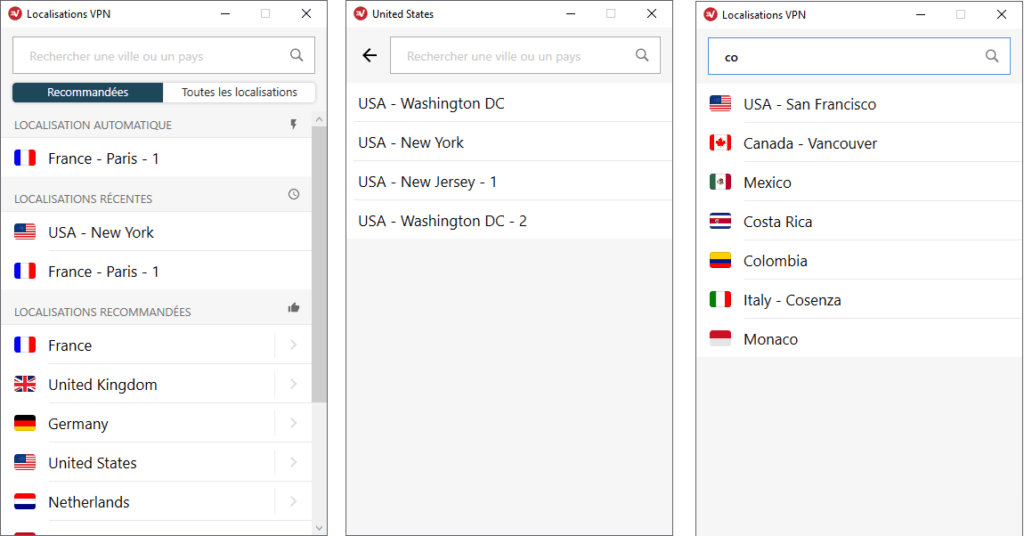

Có thể chọn quốc gia mà chúng tôi muốn kết nối và trong một số trường hợp, thành phố chính xác mà chúng tôi muốn kết nối. Một công cụ tìm kiếm cũng có mặt.

Một giá không hấp dẫn

Trong ví dụ của chúng tôi, Scaleway cung cấp dịch vụ OpenVPN tức thì của mình với mức giá 4,99 euro (ngoài thuế) mỗi tháng. ExpressVPN hiện cung cấp đăng ký một năm với giá dưới 6 euro mỗi tháng. Nó gần như tương đương với chất lượng dịch vụ rất khác nhau.

Các tính năng hạn chế

Câu hỏi hay để hỏi không phải là quá nhiều để biết liệu có phức tạp không để tạo VPN của riêng bạn để biết bạn muốn làm gì với VPN của mình. Trong ví dụ của chúng tôi, VPN của chúng tôi nằm ở Hà Lan và làm việc với một ứng dụng cơ bản, OpenVPN.

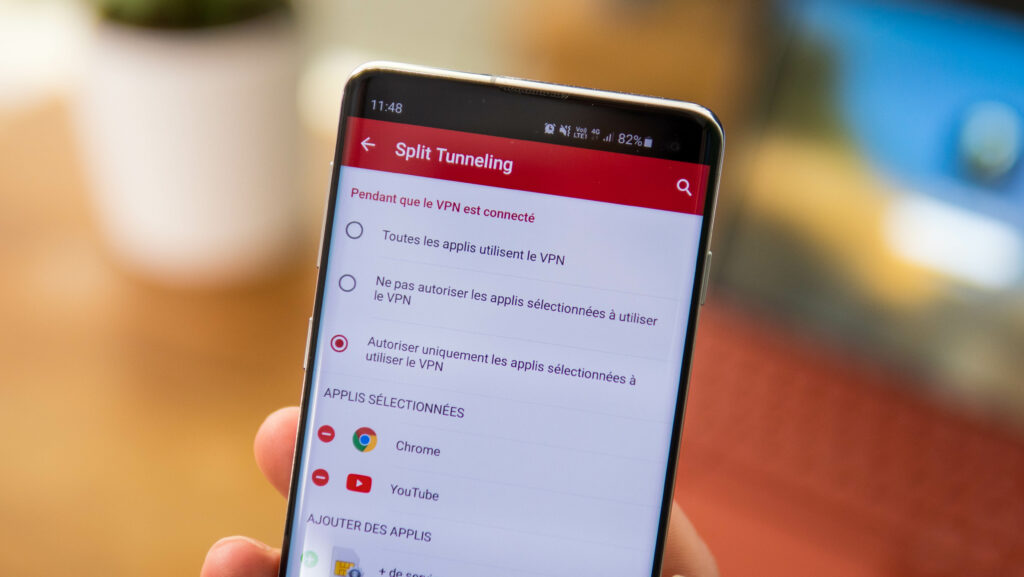

Nói cách khác, bạn chỉ có một máy chủ trong đó ExpressVPN cung cấp hơn 3.000 trong 160 vị trí khác nhau. Bạn sẽ không có quyền truy cập vào các tính năng phân chia đường hầm hoặc một lựa chọn lớn của giao thức. Dòng chảy của VPN nhà của chúng tôi cũng thấp hơn so với các máy chủ ExpressVPN được cung cấp. Cuối cùng, máy chủ độc đáo này nằm ở châu Âu sẽ không cho phép bạn truy cập các danh mục nước ngoài của các nền tảng SVOD.

Đường hầm chia cho phép bạn đăng ký kết nối VPN vào các ứng dụng cụ thể.

Hiện tại, rất ít máy chủ cung cấp máy chủ ở Hoa Kỳ. Và ngay cả khi họ muốn, truy cập vào danh mục Netflix của Mỹ không được đảm bảo. Với một giải pháp như ExpressVPN, câu hỏi không xuất hiện: chỉ cần kết nối với máy chủ Mỹ hoặc Canada để truy cập vào danh mục nước ngoài mà về đó

Một nhà cung cấp VPN giỏi đơn giản hơn

Nói tóm lại, nếu bạn cần một VPN với một máy chủ, các tính năng hạn chế và bạn không ngại đặt tay vào các dòng điều khiển, bạn có thể vui vẻ gắn VPN của riêng mình. Nếu bạn cần một giải pháp hoạt động trong hai lần nhấp, với hàng ngàn máy chủ và chính sách bảo mật mạnh mẽ, ExpressVPN là một trong những lựa chọn tốt nhất của thời điểm này.

ExpressVPN hiện cung cấp một ưu đãi đặc biệt về đăng ký một năm. Cái này có ba tháng miễn phí. Do đó, đăng ký này lên tới dưới 6 euro mỗi tháng. Để có được ý tưởng về chất lượng của dịch vụ, bạn cũng có 30 ngày kiểm tra “hài lòng hoặc hoàn trả” trong đó bạn có thể dừng lại và đăng ký được hoàn trả bất cứ lúc nào bằng cách liên hệ với dịch vụ sau bán hàng mà không cần câu hỏi.

Bạn tự hỏi VPN tốt nhất là gì ? Lựa chọn của chúng tôi về các VPN tốt nhất Câu trả lời là trong bộ so sánh của chúng tôi

Bài viết này được thực hiện với sự hợp tác của ExpressVPN

Đây là nội dung được tạo bởi các biên tập viên độc lập trong thực thể XP hình người. Nhóm biên tập của Numerama đã không tham gia vào việc sáng tạo của nó. Chúng tôi cam kết với độc giả của mình để những nội dung này thú vị, định tính và tương ứng với lợi ích của họ.